| 本月文章推荐 |

安全技术 Java与安全性,第1部分一发表日期:2008-1-5

|

|

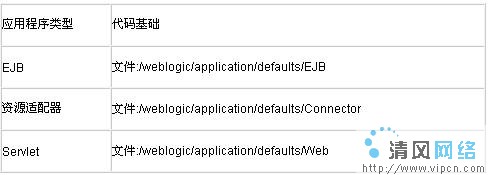

WebLogic提供一套功能全面的安全服务,这些服务可以从各个方面保护域及其部署。这些安全服务影响到域的所有方面:从Java Security Manager提供的最底层安全性,到连接级别的安全性,再到应用级别的安全性(可以保护所治理和部署的对象,比如EJB,web服务和JDBC池),最后到域级别的安全性(可以建立两个域之间的信任)。这些安全服务的目标是3个截然不同的用户群:可以使用服务来保护其应用程序的应用程序开发人员;需要为系统和部署配置安全性的治理员;以及可以修改和扩展WebLogic所提供的功能的安全性供给商。 让我们从JVM层开始。在这一层,Java Security Manager使用一个安全性策略文件来限制对特定的运行时操作的访问。这确保了运行在JVM(包括WebLogic Server本身)上的程序仅可以许可方式访问受保护的资源。例如,可以配置Java Security Manager,以便让所有线程都拥有仅对于文件系统中特定目录的写权限。通过答应为资源适配器和EJB定义另外的安全策略,WebLogic增强了Security Manager,从而确保了这些组件能够只访问已定义的资源。还有一些其他的全局高级安全性权限可以应用于这些资源和应用程序代码。 WebLogic可以从客户端过滤连接请求。连接过滤器定义了一些规则,规定了如何确定服务器是接受还是拒绝客户端连接。这些规则基于几个参数,这些参数通常包括:客户端的IP地址和端口;用于建立连接的协议;以及服务器的监听地址和端口。可以为一台服务器指定多个连接过滤器,甚至可以编写自己的连接过滤器类来实现定制的过滤逻辑。例如,通过使用连接过滤器,可以很轻易地确保服务器只接受来自内部网的T3连接。SSL安全性是另一种可在套接字层上使用的机制,我们在16章中已经讲述过这种机制。SSL可以通过支持数据完整性、机密性和身份验证,保护给定的网络通信。 WebLogic部分地支持标准的JAAS。JAAS框架是对J2SE v1.3的一种标准扩展,现在已成为J2SE v1.4平台的一部分。身份验证使服务器可以验证运行Java代码的用户的身份,不论它是applet、servlet、EJB还是应用程序。授权则使服务器能够基于用户的身份、安全权限和策略实施访问控制。WebLogic答应Java客户端使用JAAS身份验证,而且逻辑模块也是使用JAAS实现的。假如需要使用JAAS授权,就必须在WebLogic的基础架构上编写自己的模式。 WebLogic的安全性基础架构建立在一组模块化的、可扩展的安全服务提供程序接口(security service provider interfaces ,SSPI)之上。这种架构答应插入新的安全提供程序替换旧的,并可以与用户自己的提供程序一起运行WebLogic的默认提供程序。WebLogic发行文件配备了一组安全提供程序,为SSPI提供默认实现。WebLogic的安全提供程序为J2EE应用程序实现了底层安全性框架。也就是说,标准的J2EE定义的安全机制是通过SSPI实现(和扩展)的。通常,WebLogic的安全提供程序会改进现有的安全约束。例如,标准的ejb-jar.XML部署描述符答应限定只有具有特定角色的、已通过身份验证的用户才能访问某个EJB方法。WebLogic答应改进这种约束,确保用户只在一天中的某些时段具有访问权。事实上,SSPI是一种开放的架构,可以很轻易地插入来自某家安全供给商的第三方安全提供程序。另外,还可以通过实现自己的安全提供程序来构建新的安全服务。 WebLogic默认的安全提供程序功能相当全。security realm(安全域)就是一个用户、组、角色、安全策略的逻辑分组,以及一整套安全提供程序。为服务器资源指定的安全策略可用于确定授权谁访问资源。WebLogic使用户可以保护所有的资源:单个EJB方法、web应用程序、web页面的集合、连接池、数据源或者任何受治理的对象。甚至可以保护JNDI树中的分支,从而防止未得到授权的客户端在JNDI树中查找对象。所有这些安全数据都保存在一台嵌入式LDAP服务器中。还可以配置WebLogic来使用外部的LDAP库,比如Open LDAP,Active Directory,或Novell NDS。这些外部库只能用于身份验证,而不能用于授权。 最后,WebLogic答应在两个域之间建立一种信任机制。这确保了一个域中已通过身份验证的用户可以访问另一个域中的资源。 本章分析了所有这些安全机制。尽管它们彼此大相迥异,但是它们互相补充得非常好。我们从考察Java Security Manager和WebLogic如何过滤连接请求开始,然后分析WebLogic的身份验证和授权框架,并了解它如何支持标准的J2EE安全服务。我们还切换使用了安全域中可用的各种安全提供程序以及它们的默认实现。最后,我们将考察如何使用JAAS进行身份验证,并举一个Authentication 和Identity Assertion提供程序的例子。 Java Security Manager 在JVM层上,WebLogic可以使用标准的Java Security Manager来防止不受信任的代码执行有害的动作。可以使用安全策略文件来配置JVM,以便让运行在JVM上的所有线程都能够受限制地访问敏感的运行时操作。安全策略文件封装了一组权限,这些权限将授予给当前的JVM实例中加载的所有类(或者取消)。可以定义一整套安全权限来控制对特定资源的访问——例如,对于文件系统上某个文件夹的“写(write)”访问权限,对于特定主机和特定范围的端口的“连接(connect)”访问权限,对于环境变量的“读(read)”访问权限,对于当前类加载器的“获取(get)”访问权限,等等。要获得更多关于Security Manager和安全策略文件的信息,请参考JDK说明文档。 Java的Security Manager确保运行在WebLogic中的任意代码都仅可以许可的方式访问这些重要资源。这种低级的访问控制对于第三方不受信任代码可能很有用。Java Security Manager还可以与J2EE部署设置交互。例如,可以使用标准的ra.xml部署描述符来定义应用于资源适配器的安全权限。WebLogic也为web应用程序和EJB提供类似的访问控制。 注重,WebLogic需要有一个可用的策略文件才可以运行。startWebLogic脚本用于加载默认位于WL_HOME/server/lib/weblogic. Policy下的策略文件。 配置Security Manager 为了使用Java Security Manager,需要在启动WebLogic Server时从命令行提供两个选项: 必须使用–Djava.security.manager选项,以确保安装了默认的安全治理器而且JVM通过了策略检查。 必须使用–Djava.security.policy选项,以指定安全策略文件的位置。 默认情况下,JVM使用定义在java.security和java.policy文件(位于JAVA_HOME/jre/lib/security文件夹中)中的安全策略。下面是使用定制的安全策略文件启动WebLogic Server的语法: java –Djava.security.manager –Djava.security.policy==c:oreilly.policy ... weblogic.Server WebLogic创建的默认启动脚本引用了位于WL_HOME/server/lib/weblogic.policy下的示例安全策略文件。注重,指定java.security.policy参数时,我们使用了==(双等号)。这使得Security Manager使用c:oreilly.policy作为它惟一的策略源。假如我们只使用一个等号,该策略文件就会与JDK安装所提供的默认安全策略文件一起使用。 通常,JVM将使用安全策略文件对运行在WebLogic中的任意代码实施访问控制。这条规则惟一的例外是在WebLogic Server启动时。当服务器启动时,WebLogic部分地禁用了Java Security Manager,并使用一个禁用checkRead()方法的变体来替换它。虽然这种方法改进了启动顺序的性能,但是它也会降低JVM在启动期间的安全性。另外,它意味着WebLogic的启动类将使用这个修改过的安全治理器运行。需要确保这些类不会导致破坏安全性。 注:因为策略文件决定了运行在WebLogic的JVM中的所有类的访问权限,所以建议只有治理员才能读写安全策略文件。不应该答应其他用户访问策略文件。 全局安全策略 WebLogic答应为EJB、资源适配器和weblogic.policy文件中的web应用程序定义安全策略。表17-1列出了为这些组件类型定义默认权限所用的代码基址。 表17-1. 应用于J2EE组件的访问权限的默认代码基址  可以使用这些代码基础对特定的J2EE组件类型授予非凡的权限。注重,在这些代码基址下定义的任何安全策略都可以应用于所有的EJB、资源适配器和部署到特定的服务器实例的web应用程序。 特定于应用程序的安全策略 还可以定义特定于某个EJB组件或资源适配器的安全策略,从而确保只以特定的组件为目标。为此,必须修改它们的部署描述符,而不是策略文件本身。资源适配器支持这种作为J2EE标准一部分的机制,只需修改标准的ra.xml描述符文件。对于EJB,需要修改weblogic-ejb-jar.xml描述符文件。两种情况中,都是securitypermission元素答应用户定义另外的安全策略。 让我们看一看如何为EJB指定权限。weblogic-ejb-jar.xml描述符中的security-permission元素指定了应用于打包在EJB JAR中的所有EJB的安全权限。下面的例子授予服务器文件系统中的一个临时目录对EJB的读和写的访问权限: <weblogic-enterprise-bean> <!-- webLogic enterprise bean statements go here --> </weblogic-enterprise-bean> <security-role-assignment> <!-- the optional security role assignments go here --> </security-role-assignment> <security-permission> <description> grant permission to special folder </description> <security-permission-spec> grant { permission java.io.FilePermission "f: |

| 上一篇:安全技术 Java与安全性,第2部分一(图)

人气:794 下一篇:探讨 J2SE 1.4 发行版中的安全性变化 人气:785 |

| 浏览全部Java的内容

Dreamweaver插件下载 网页广告代码 祝你圣诞节快乐 2009年新年快乐 |